Control de flujo

- Parada y espera

- Ventana deslizante

Parada y espera

Ventana deslizante

PDU TCP

Control de conexión

Direccionamiento

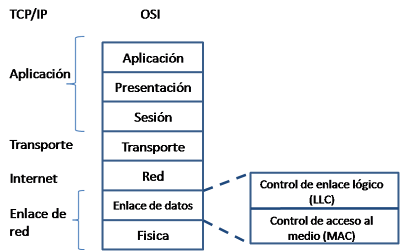

- Nivel de direccionamiento: OSI vs TCP/IP

- Alcance del direccionamiento: no ambigüedad global, aplicabilidad global

- Identificadores de conexión: capa de sesión

- Modo de direccionamiento: unicast, multicast, broadcast.

Direcciones privadas (RFC 1918)

Direcciones privadas definidas por IANA: Son direcciones que no son enrutables en Internet.

| Nombre | rango de direcciones IP | número de IPs | descripción de la clase | mayor bloque de CIDR | definido en |

| bloque de 8 bits | 10.0.0.0 – 10.255.255.255 | 16.777.216 | clase A simple | 10.0.0.0/8 | RFC 1597 (obsoleto), RFC 1918 |

| bloque de 12 bits | 172.16.0.0 – 172.31.255.255 | 1.048.576 | 16 clases B continuas | 172.16.0.0/12 |

| bloque de 16 bits | 192.168.0.0 – 192.168.255.255 | 65.536 | 256 clases C continuas | 192.168.0.0/16 |

| bloque de 16 bits | 169.254.0.0 – 169.254.255.255 | 65.536 | clase B simple | 169.254.0.0/16 | RFC 3330, RFC 3927 |

– Ideales para Labs o Test-home networks

– Ideal en Intranets

– Ideal en WAN links (core backbones) para ahorrar direcciones globales.

– Problema: no son enrutables por Internet

Direccionamiento por clases

Encapsulamiento

Multiplexión

Puertos reservados

Se necesitan privilegios de superusuario:

.1 – 255: Aplicaciones Internet estándar (FTP, HTTP, TELNET, etc)

.256 – 511: Uso futuro.

.512 – 1023: Servidores de usuario que se ejecutan con privilegios de superusuario.

Servicios de transmisión

- Prioridad

- QOS (Calidad de Servicio)

- Confiabilidad

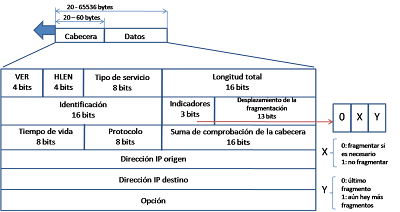

PDU IP

Campo TOS (Tipo de Servicio)

Bits 0 – 2: Prioridad

Bit 3: 0: Retardo normal, 1: Retardo mínimo

Bit 4: 0: Desempeño normal, 1: Desempeño máximo

Bit 5: 0: Confiabilidad normal, 1: Confiabilidad máxima

Bit 6 – 7: Reservado para uso futuro